网络安全里的蜜罐、蜜饵、蜜标、蜜网、蜜场……都是啥?

身为安全从业者,不管是搞渗透还是做演练防守方,我们或多或少都接触过蜜罐。不过,和蜜罐一起出现的总是有一堆词,蜜饵、蜜标、蜜网、蜜场……这些词都是啥意思?今天就用一篇文章,把这几个概念全都解释清楚。

(一)什么是蜜罐?

蜜罐这个词,最早是被猎人使用的,对,就是进山打猎的人。猎人把罐子装上蜂蜜,然后放个陷阱,专门用来捕捉喜欢甜食的熊。后来在网络安全领域里,人们就把欺骗攻击者的诱饵称为“蜜罐”。

蜜罐需要基于一个节点进行布置,它看起来可能是一个树莓派、一个摄像头,或者一个打印机,它可以部署在任意的网络位置,通常用于收集到达特定网络节点的攻击情报,并缓解相同网段的其他生产设备与资源受到的攻击。

蜜罐的工作原理简单易懂。一个成功的蜜罐往往会伪装成很有诱惑力的系统,攻击者进入以后,可能会获取他们想要的重要数据。但是从攻击者进入的一瞬间开始,他们的所作所为都将被蜜罐完整记录下来,成为防守方手中的重要信息。而且,蜜罐里的业务并不是真实的,攻击者将在蜜罐中白忙活一场,什么都得不到。

(二)什么是蜜饵?

蜜饵一般是一个文件,工作原理和蜜罐类似,也是诱使攻击者打开或下载。当黑客看到“XX下半年工作计划.docx”、“XX环境运维手册.pdf”、“员工薪酬名单-20210630.xslx”这种文件时,往往难以忍住下载的欲望,这样就落入了防守方的陷阱。当防守方发现这里的文件有被打开过的痕迹或攻击者跟随蜜饵文件内容进行某种操作时,就可以追溯来源,发现被攻陷的设备。

(三)什么是蜜标?

我们可以把蜜饵进一步改造,在 Word 文档、PDF 文档中植入一个隐蔽的链接,当攻击者打开这个文件时,链接可以被自动触发,防御者就可以借机获取攻击者的真实网络地址、浏览器指纹等信息,从而直接溯源定位攻击者真实身份。这种带有URL地址的蜜饵就是蜜标。

(四)什么是蜜网(Honeynet)?

我们在使用蜜罐的时候,往往会在一个网络里放很多罐,以增加攻击者踩中蜜罐几率。简单的说:“蜜网就是一大片蜜罐,连成了网”,但是这张“网”需要和业务强相关。攻击者在试图攻破我们的系统时,为了拿到自己想要的东西(业务数据、文件等),往往会重点攻击和业务相关的节点。因此,我们可以参照真实的业务环境,在攻击者的必经之路上放罐,给攻击者提供横向移动的空间和更丰富的入侵接口。这样,当攻击者踩过一连串蜜罐的时候,我们就能轻松地看到攻击者的手法和习性。

这种高度复杂的诱饵环境,就是蜜网。

不同的业务场景有不同的网络拓扑,不同的工作流程有不同的状态更新和控制需求。因此,想要构建一张有效的蜜网,对安全人员来说也算不小的挑战。

(五)什么是蜜场(Honeyfarm)?

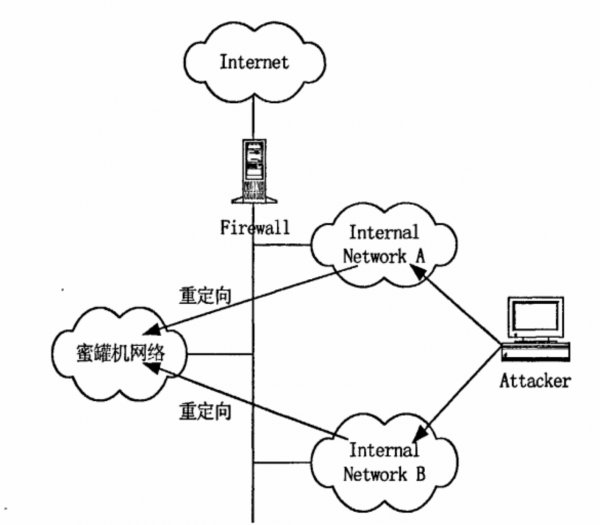

蜜网虽好,使用起来仍然有一些麻烦,不仅需要大量的管理和维护工作,而且还要防止蜜罐被攻破、攻击者从蜜罐里跑出来继续做坏事。那我们应该怎么不用很累很麻烦就可以玩转蜜罐呢?

答案是把恶意访问集中到一起,统一管理。于是,采用了重定向技术的蜜场就应运而生。

蜜场同样是分布式蜜罐的一种形式。但在蜜场中,攻击者踩中的是虚拟的蜜罐,经过重定向以后,由真实的蜜罐进行响应,再把响应行为传到虚拟蜜罐。

这样做的好处显而易见。首先,部署新蜜罐更容易,安装一个重定向器即可;其次,维护分析工作更容易,对蜜罐的风险控制也能加强,还能利用蜜罐生产出高精准度的威胁情报,供给防火墙、态势感知等设备和系统;最后,从整个蜜场中获取的信息可以一定程度上反映当前网络的总体安全态势,可以辅助改善安全策略。

(六)我也想搞一套“蜜场+蜜标”,我该怎么入手?

在这里就要推荐一下国产HFish免费蜜罐(https://hFish.io),HFish是由一位国人开发者编写的蜜罐框架,上手简单,文档友好。上线16个月,HFish即在Github上获得2.6k个star,在国内Gitee上成为安全类目TOP5的GVP项目。目前还在不断推出新版本,而且授权所有企业和个人用户永久免费使用。